5G X-MAC – Obliczany MAC-I (Message Authentication Code – Integrity)

Wczoraj mówiliśmy o E-UTRAN i jego roli w 5G. Dziś pokażę Ci, jak działa X-MAC – element integralności w zabezpieczeniach warstwy radiowej 5G. X-MAC, znany również jako obliczany MAC-I, jest kluczowym mechanizmem weryfikującym autentyczność wiadomości przesyłanych przez interfejs radiowy. W sieciach mobilnych integralność danych to jeden z fundamentów bezpieczeństwa i zaufania.

Co to jest MAC-I i dlaczego jest potrzebny?

MAC-I (Message Authentication Code for Integrity) to kod weryfikujący, czy wiadomość została wysłana przez autoryzowane źródło i nie została zmieniona w trakcie transmisji. W 5G jest on generowany i porównywany przy każdej ważnej wiadomości sygnalizacyjnej w warstwie RRC (Radio Resource Control) i NAS (Non-Access Stratum).

Bez tego mechanizmu atakujący mógłby przechwycić, zmodyfikować lub sfałszować wiadomości między urządzeniem a siecią. MAC-I pozwala wykryć takie manipulacje.

Jak działa X-MAC w 5G?

X-MAC to skrót od „Computed MAC-I” – obliczony kod integralności po stronie odbiorcy wiadomości. W procesie autoryzacji i weryfikacji integralności biorą udział dwie strony:

- MAC-I – wysyłany razem z wiadomością

- X-MAC – obliczany przez odbiorcę tej wiadomości na podstawie znanych parametrów

Jeśli wartości MAC-I i X-MAC się zgadzają, wiadomość zostaje zaakceptowana. Jeśli się różnią – jest odrzucana jako potencjalnie zmodyfikowana.

Algorytm obliczania MAC-I

Obliczenie MAC-I odbywa się przy użyciu algorytmu integracyjnego f1, który wykorzystuje następujące dane:

- Klucz integracyjny (Kint)

- Nasłuchiwany komunikat (message)

- Count (licznik ramek)

- Bearer ID (identyfikator usługi)

- Direction (kierunek transmisji: uplink lub downlink)

Na podstawie tych danych generowany jest MAC-I, a po stronie odbiorcy – identyczny X-MAC. Wszystko dzieje się w czasie rzeczywistym, w warstwie radiowej, a mechanizm działa w tle podczas działania telefonu.

Gdzie stosuje się MAC-I i X-MAC?

Integralność za pomocą MAC-I obowiązuje dla wiadomości:

- RRC (np. RRC Reconfiguration, RRC Connection Setup)

- NAS (np. Attach Request, Authentication Response)

- Kontrolnych wiadomości sygnalizacyjnych

W przypadku błędnej weryfikacji, urządzenie uznaje wiadomość za nieprawidłową i może rozłączyć połączenie, zgłosić błąd lub odrzucić wiadomość bez reakcji.

Relacja z mechanizmami szyfrowania

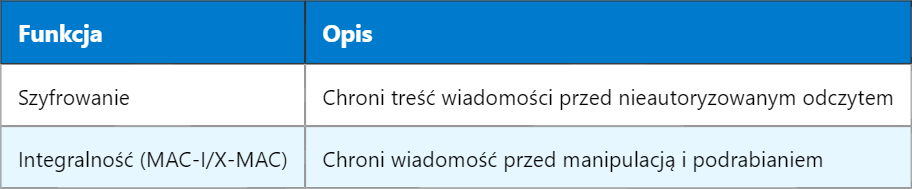

Warto zrozumieć różnicę między integralnością (MAC-I) a szyfrowaniem:

Obie funkcje uzupełniają się i razem tworzą silny system bezpieczeństwa w 5G.

Kiedy zaczyna działać X-MAC?

X-MAC i MAC-I są aktywne dopiero po zakończeniu uwierzytelniania i ustanowieniu bezpiecznego kanału z użyciem kluczy. Do tego momentu wiadomości są przesyłane bez ochrony integralności – to jedna z przyczyn, dla których uwierzytelnianie musi być szybkie i niezawodne.

Zależność od algorytmów bezpieczeństwa

Algorytm f1 może być różny w zależności od wybranego zestawu bezpieczeństwa. Najczęściej używane to:

- f1-EIA1 – oparty na SNOW 3G

- f1-EIA2 – oparty na AES

- f1-EIA3 – oparty na ZUC

W sieciach 5G coraz częściej stosuje się EIA2 lub EIA3 ze względu na ich większą odporność na ataki.

Co się dzieje, gdy X-MAC ≠ MAC-I?

Jeśli X-MAC nie zgadza się z MAC-I, system traktuje wiadomość jako podejrzaną. Może to oznaczać:

- Próby ataku typu „man-in-the-middle”

- Zakłócenia transmisji

- Błąd po stronie urządzenia lub stacji bazowej

W takim przypadku wiadomość nie zostaje przetworzona, a sesja może być zerwana dla bezpieczeństwa.

Zastosowanie X-MAC w architekturze 5G SA i NSA

Mechanizm MAC-I/X-MAC działa zarówno w architekturze NSA (współpraca z LTE), jak i SA (Standalone), gdzie 5G funkcjonuje bezpośrednio z rdzeniem 5GC. Dzięki temu wszystkie tryby działania sieci są objęte zabezpieczeniem integralności.

Dlaczego X-MAC ma znaczenie?

W świecie 5G, gdzie przesyłane dane obejmują nie tylko komunikację użytkownika, ale też sterowanie urządzeniami IoT, samochodami czy usługami krytycznymi – weryfikacja integralności jest kluczowa. X-MAC daje pewność, że to, co przychodzi do Twojego telefonu, pochodzi z legalnego źródła i nie zostało naruszone.