5G MAC-I – Kod Uwierzytelnienia Wiadomości dla Integralności

Dziś przyjrzymy się dokładnie, czym jest MAC-I w kontekście 5G. To kluczowy element zabezpieczeń w sieciach komórkowych, odpowiedzialny za ochronę integralności sygnału między urządzeniem a siecią. Wczoraj omawialiśmy strukturę dostępu radiowego E-UTRAN, a teraz w naturalny sposób przechodzimy do tego, jak dane są chronione w warstwie kontrolnej. Jutro z kolei przyjrzymy się szyfrowaniu samej treści danych, czyli Confidentiality Protection. Ale teraz skupmy się w pełni na MAC-I.

Co to jest MAC-I w 5G?

MAC-I (Message Authentication Code for Integrity) to specjalny kod dodawany do wiadomości sygnalizacyjnych, który zapewnia ich integralność. Oznacza to, że sieć i urządzenie mogą sprawdzić, czy wiadomość nie została zmieniona w trakcie przesyłania. Kod ten obliczany jest przy użyciu klucza integracyjnego (IK – Integrity Key), algorytmu integracyjnego i wybranych danych z wiadomości.

Dlaczego integralność danych jest ważna?

Integralność zapewnia, że dane sygnalizacyjne, takie jak komendy sieci do urządzenia (np. zmień częstotliwość, przenieś się do innej komórki), nie zostały zmodyfikowane przez osobę trzecią. Bez MAC-I atakujący mógłby przejąć wiadomość, zmienić jej zawartość i odesłać zmodyfikowaną do sieci lub urządzenia, powodując błędy, utratę połączenia, a nawet przejęcie sesji.

W jakiej warstwie działa MAC-I?

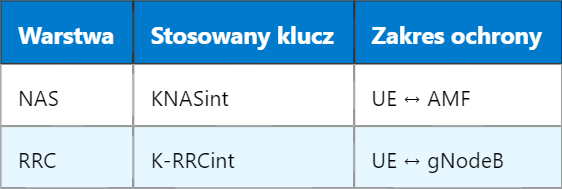

MAC-I funkcjonuje w warstwie NAS (Non-Access Stratum) oraz w warstwie RRC (Radio Resource Control). NAS to sygnalizacja między UE a rdzeniem sieci (AMF), natomiast RRC dotyczy sygnalizacji między UE a stacją bazową (gNodeB).

Algorytmy integralności w 5G

5G wykorzystuje różne algorytmy do obliczania MAC-I. Główne z nich to:

128-NIA0– brak ochrony integralności (dla testów)128-NIA1– oparty na AES-CMAC128-NIA2– oparty na SNOW 3G128-NIA3– oparty na ZUC

Podczas nawiązywania połączenia urządzenie i sieć ustalają, którego algorytmu będą używać do generowania MAC-I.

Jak generowany jest MAC-I?

MAC-I powstaje na podstawie określonej funkcji kryptograficznej. Potrzebne dane wejściowe to:

- Klucz IK (Integrity Key)

- Wiadomość sygnalizacyjna (RRC lub NAS)

- Parametry kontekstowe (np. licznik sekwencji)

Wynik tej funkcji to krótki, zwykle 32-bitowy kod, który jest dołączany do wiadomości. Odbiorca (sieć lub urządzenie) oblicza MAC-I ponownie i porównuje z przesłanym – jeśli się zgadza, wiadomość jest autentyczna.

Przykład użycia MAC-I

Załóżmy, że UE wysyła wiadomość Attach Request do sieci. Przed wysłaniem dołącza MAC-I, obliczony na podstawie treści wiadomości i klucza IK. Sieć, po otrzymaniu wiadomości, przelicza MAC-I lokalnie i porównuje oba kody. Jeśli są zgodne – wiadomość jest oryginalna.

Związek z Authentication and Key Agreement (AKA)

Zanim możliwe jest stosowanie MAC-I, najpierw urządzenie i sieć muszą wspólnie wygenerować klucze IK i KENB – dzieje się to podczas procedury AKA (Authentication and Key Agreement), która korzysta z kart SIM/USIM i parametrów abonenta. AKA to pierwszy etap każdej sesji 5G i stanowi fundament zabezpieczeń, a MAC-I buduje na tym fundamencie.

Różnice między integracją w NAS a RRC

Te dwa poziomy zabezpieczają komunikację zarówno z rdzeniem, jak i z radiową stacją bazową.

Jak wygląda ochrona MAC-I w praktyce?

MAC-I nie chroni treści wiadomości (do tego służy szyfrowanie), ale gwarantuje, że wiadomość pochodzi od uprawnionego źródła i nie została zmodyfikowana. To forma podpisu cyfrowego dla sygnalizacji sieciowej.

Co się dzieje, gdy MAC-I jest niepoprawny?

Jeśli porównanie MAC-I się nie powiedzie, wiadomość jest odrzucana. Może to skutkować przerwaniem sesji, odmową dostępu lub uruchomieniem mechanizmów zabezpieczających, takich jak ponowne uwierzytelnienie.

Powiązane zabezpieczenia – Confidentiality Protection

MAC-I zapewnia integralność, ale nie chroni prywatności. Dlatego obok MAC-I stosuje się szyfrowanie wiadomości, które ukrywa ich treść przed osobami trzecimi. Te dwa mechanizmy razem – integralność i poufność – stanowią pełną ochronę sygnalizacji w 5G.

Podsumowanie działania MAC-I

| Etap | Opis |

|---|---|

| 1 | Uwierzytelnienie użytkownika (AKA) |

| 2 | Generowanie kluczy IK, K-RRCint, KNASint |

| 3 | Obliczenie MAC-I dla wiadomości |

| 4 | Weryfikacja MAC-I przez odbiorcę |

| 5 | Akceptacja lub odrzucenie wiadomości |

MAC-I to kluczowy komponent bezpieczeństwa w architekturze 5G, bez którego nie byłoby możliwe bezpieczne przesyłanie danych sterujących. Choć jego działanie jest niewidoczne dla użytkownika, jego rola jest fundamentalna dla ochrony całego systemu mobilnego.